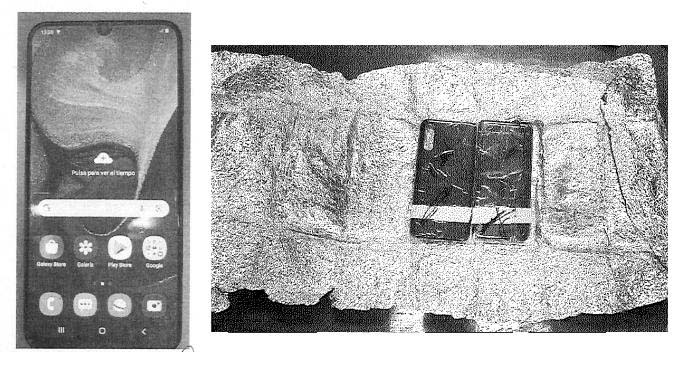

Finalmente se concretó el peritaje al teléfono celular marca Samsung que se le secuestró a Fernando Sabag Montiel, el atacante de Cristina Kirchner. Si bien el resultado fue negativo, la buena noticia es que, en principio, el dispositivo de gran interés para la causa no quedó brickeado o dañado de forma permanente.

El riesgo de que eso suceda había sido advertido previamente por los especialistas. Es por eso que los peritos de parte idearon una metodología y la ensayaron antes de trabajar directamente sobre el dispositivo original. La intención de disminuir al máximo posible las posibilidades de fallar incluyó un pedido de colaboración por parte de la querella al Estado de Israel, debido al nivel de sofisticación tecnológica de ese país. De hecho, el software UFED que se empleó es un desarrollo de la firma Cellebrite, radicada en ese país, y del cual Argentina cuenta con la versión más avanzada.

Según supo Tiempo, el último peritaje comenzó el pasado jueves 13 de marzo por la mañana, cuando los peritos se reunieron en la sede de la Dirección General de Investigaciones y Apoyo Tecnológico a la Investigación Penal (DATIP). Ese día, lo primero que se hizo fue poner el teléfono a cargar y, una vez que eso ocurrió, se prendió y mostró el acceso desbloqueado. Pero a pesar de ese buen síntoma, hubo varios intentos por hacer el rooteo para recuperar información con softwares de menor sofisticación que UFED. Pero el resultado fue negativo.

Como se mencionó, la buena noticia de ese primer intento fue que el teléfono no quedó dañado por completo en su sistema operativo. Por eso se decidió continuar el lunes de la semana pasada.

Ese día, los peritos designados por el Tribunal Oral Federal N°6, los del Ministerio Público, los de la querella y de la defensa arrancaron el intento con dos versiones distintas del software Magisk empleadas el jueves, «obteniendo nuevamente resultados negativos». Tras eso, finalmente decidieron utilizar UFED, y «se verificó por esta vía que el dispositivo efectivamente no se encontraba en modo root«. Ese modo permite obtener permisos de superusuario, que normalmente conserva el fabricante para controlar el dispositivo y las experiencias de usuario mediante cambios profundos. Por esa vía es que los peritos buscaban acceder a la información.

La conclusión de los peritos

Así las cosas, los peritos concluyeron: «Se realizaron varios intentos de elevación de permisos de administrador (rooteo) en el dispositivo celular (…) Sin embargo, ninguno de los intentos resultó exitoso sobre el dispositivo celular Samsung modelo SM-A505G perteneciente al imputado Fernando André Sabag Montiel a pesar de haber agotado las distintas alternativas que fueron planificadas en las pruebas previas para abarcar este peritaje con el despliegue tecnológico más acercado».

De acuerdo al informe pericial al que accedió este medio, la imposibilidad de avanzar fue atribuida, en términos potenciales, a «diferentes versiones de sistema operativo entre el dispositivo ensayado y el original (que) pueden estar afectando la efectividad de los métodos utilizados, no quedando en esta instancia ningún recurso técnico para explorar por dentro de la estrategia de ataque planificada».

El acta con las conclusiones del peritaje tiene las firmas de los peritos José Pollola Barón, del analista en sistemas Leonel Parodi y del ingeniero Nicolás Sanguineti, a cargo de los Laboratorios de Análisis Técnico de Informática y Telecomunicaciones de la DATIP, dependiente del Ministerio Público Fiscal. También firmaron el segundo comandante Francisco Augusto Pardo por parte de Gendarmería, la ingeniera Natalia Passarini García en representación de la defensa oficial de Sabag Montiel y el técnico informático José Manuel Morán en representación de la querella de Cristina Kirchner.

Tras el resultado negativo, los especialistas dejaron constancia de que se agotaron todas las posibilidades estudiadas con anterioridad y que la alternativa que resta es estudiar una nueva estrategia de acceso al rooteo.

«Podrían existir otras metodologías que finalmente terminen rooteando el dispositivo exitosamente, las cuales habría que estudiar en profundidad y desarrollar la estrategia de aplicación adecuada respecto a este dispositivo, ya que el mismo aún permanece operativo», planteó el perito Morán, representante de la querella.

Por su parte, los tres especialistas del Ministerio Público Fiscal señalaron que «desde noviembre del 2022, cuando se planteó la posibilidad de diseñar una metodología adecuada para intentar el escalamiento de privilegios de administrador y posterior adquisición física de la memoria interna del dispositivo (…) se ha estado desarrollando, probando y planificando una metodología óptima para cumplir el objetivo sin afectar la integridad del hardware, evitando la inutilización definitiva».

En tanto, la perito representante de la defensa oficial expresó que «dado que el teléfono ya ha sido manipulado en varias ocasiones, resulta muy probable que cualquier nuevo intento de ‘rooteo’ empeore la situación».

Fallas en la custodia e imposibilidad de acceder a nuevos datos

El del teléfono celular del hombre que intentó matar a la exvicepresidenta es uno de los capítulos más complejos de la investigación. Ocurre que el estado de deterioro del teléfono tuvo como correlato la ruptura de la cadena de custodia, que arrancó minutos después del hecho con los efectivos policiales que secuestraron el dispositivo y lo colocaron en un sobre especial para bloquear señales para enviarlo luego al Juzgado de María Eugenia Capuchetti.

Vale recordar que la madrugada del 2 de septiembre, ya en Comodoro Py, ante el pedido de la jueza, el cabo Alejandro Heredia de Cibercrimen de la Policía Federal intentó acceder al dispositivo mediante una versión de UFED. La pantalla dio error y el teléfono quedó al resguardo de esas oficinas.

Horas más tarde llegó la información de que la Policía de Seguridad Aeroportuaria (PSA) tenía una tecnología más avanzada para acceder al teléfono. Capuchetti lo mandó a Ezeiza, donde estaba esa tecnología, bajo el cuidado de una efectivo de su custodia en quien confiaba. Cuando llegó, se lo entregó al perito Pablo Kaplan, que alertó una situación irregular: el sobre estaba abierto y el teléfono encendido.

La falla en la cadena de custodia motivó una queja de parte de los abogados de Cristina Kirchner contra la jueza Capuchetti. Frente a eso, la magistrada hizo la denuncia, que recayó en el juzgado de María Servini. Esa causa satélite a la del atentado contó con pedidos de informes, declaración de testigos -entre ellos el propio Sabag Montiel-, y se resolvió a principios de marzo.

En ese entonces, Servini concluyó que con las pruebas obtenidas le resultó imposible determinar las razones que motivaron el reinicio del celular. Igualmente, dejó dos hipótesis posibles: o una falla en la actuación de los peritos o una situación inesperada en el intercambio entre el sistema del dispositivo y el software UFED ante la posibilidad de que el celular no haya tenido instalada la versión original del sistema operativo.

El capítulo relacionado con el celular ya tuvo su correlato en el juicio que se lleva adelante en los tribunales de Retiro. Varios de los testigos -civiles y policiales- del hecho declararon bajo juramento de decir verdad cómo vieron el teléfono esa noche. Y en las próximas dos audiencias está previsto que den testimonio todas las personas que se toparon con el teléfono celular los días posteriores al hecho.

Según dijeron fuentes ligadas al debate a este medio, entre los convocados están el efectivo que lo secuestró en el lugar, el perito de la Policía Federal que lo peritó en el Juzgado de Capuchetti, la efectivo que lo trasladó hasta Ezeiza, los peritos de la Policía de Seguridad Aeroportuaria que intervinieron allí, y los de Gendarmería y Datip que determinaron cómo y cuándo se hizo el reseteo de fábrica, además de los que participaron del último rooteo fallido.